Autentisering av dokumentvalv

Azure AD Authentication

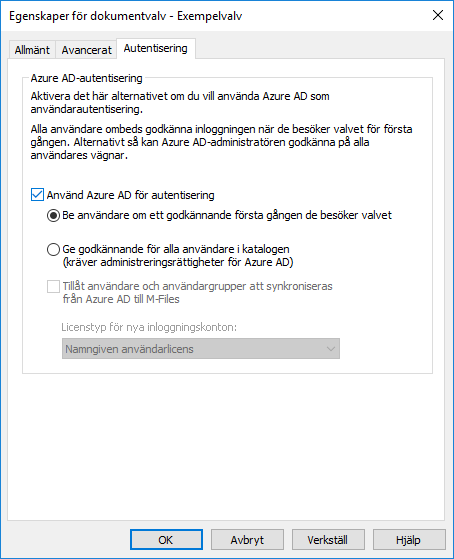

Aktivera alternativet Använd Azure AD för autentisering om du vill använda Azure AD för autentisering av valvanvändare. När det här alternativet är aktiverat registreras ett program i Azure-portalen och används sedan för att autentisera M-Files-användare i Azure AD.

- Be användare om ett godkännande första gången de besöker valvet: Välj det här alternativet om du vill ge alla valvanvändare möjligheten att bestämma om de vill ge programmet åtkomst till deras användarautentiseringsuppgifter i Azure AD.

- Ge godkännande för alla användare i katalogen (kräver administreringsrättigheter för Azure AD): Välj det här alternativet om du vill ge programmet åtkomst till användarautentiseringsuppgifter i Azure AD för alla valvanvändare gemensamt. Tänk på att du måste ha globala administratörsrättigheter i Azure AD för att ge godkännande åt andra användare.

Om alternativet Be användare om ett godkännande första gången de besöker valvet är markerat visas Azure AD-uppmaningen om att ge lämpliga behörigheter till programmet när användaren loggar in till valvet för första gången.

Om alternativet Ge godkännande för alla användare i katalogen (kräver administreringsrättigheter för Azure AD) är markerat istället ser administratören uppmaningen om att ge lämpliga behörigheter när Azure AD-autentisering är aktiverat.

När du har aktiverat Azure AD-autentisering och klickat på OK eller Tillämpa i dialogrutan Egenskaper för dokumentvalv visas en inloggningsfråga. Där anger administratören autentiseringsuppgifter för det Azure AD-konto som ska användas för att logga in på M-Files.

Om du vill aktivera den här funktionen i din lokala miljö skapar du den registerinställning som beskrivs nedan på M-Files-serverdatorn.

Tänk på att som standard fungerar inte M-Files Web och M-Files Mobile med Azure AD-autentisering i lokala miljöer. Om du vill använda antingen M-Files Web eller M-Files Mobile med den här installationen behöver du konfigurera ett Azure AD-program för OAuth 2.0-autentisering och sedan konfigurera M-Files för OAuth 2.0-autentisering. Om du vill veta mer kan du kontakta vår kundsupport på [email protected]. Mer information finns även i dokumentet Configuring OpenID Connect and OAuth 2.0 for M-Files Authentication.

| Nyckel | HKEY_LOCAL_MACHINE\SOFTWARE\Motive\M-Files\<version>\Server\Common | |

|---|---|---|

| Värdenamn | VaultDNSConfig | |

| Värdetyp | Multi-String Value | |

| Beskrivning | Värdet definierar mappning mellan inkommande anslutningar och dokumentvalv. | |

| Värde | https://<DNS-namn för valvet 1>={<valv-GUID för valvet 1>} https://<DNS-namn för valvet 2>={<valv-GUID för valvet 2>} Till exempel:https://vault1.company.com={990827D8-8AF2-4A4E-B121-4C1A8AD8ECD0} https://vault2.company.com={F565EDFE-939E-4507-B078-D06902888C98} |

|

Du kan ange en post per rad. Flera DNS-namn kan mappas till ett enskilt valv genom att du anger varje anslutning på en separat rad. Däremot kan inte samma DNS-namn mappas till flera valv, så bara den översta posten i listan gäller om listan innehåller samma DNS-namn flera gånger.

Tillåt användare och användargrupper att synkroniseras från Azure AD till M-Files

Genom att aktivera alternativet Tillåt användare och användargrupper att synkroniseras från Azure AD till M-Files kan du ställa in så att M-Files tillåter att användare och användargrupper importeras från Azure AD till M-Files. Om användare och användargrupper tas bort eller modifieras i Azure AD sker samma sak även i M-Files. Du kan använda den nedrullningsbara menyn Licenstyp för nya inloggningskonton och välja vilken licenstyp som ska användas för nya inloggningskonton som skapas via synkroniseringen.